"Goedemiddag, meneer. Kunt u mij vertellen waar ik zo'n composteerbak kan kopen? Ik heb er een nodig voor een schoolproject," sprak de twaalfjarige zelfverzekerd, dus de chauffeur van de stadsbus in Los Angeles had geen idee wat de jongen van plan was. Sterker nog, zijn plan kwam overeen met zijn belangrijkste kwaliteiten - zijn nieuwsgierigheid en onberispelijke geheugen, waardoor hij alle combinaties van perforaties op buskaartjes voor overstappen kon onthouden. En hij had het hulpmiddel nodig om nooit meer voor bussen te hoeven betalen. En zich gratis door Los Angeles kon verplaatsen. De man heette Kevin Mitnick. En dit was, zoals hij zich in zijn autobiografie herinnert, de eerste keer in zijn leven dat hij het systeem hackte om gratis toegang te krijgen tot de bronnen. Later zou hij zich realiseren dat dit social engineering wordt genoemd. Maar we kennen hem beter als 's werelds meest beruchte hacker, die twee jaar lang werd opgejaagd door de FBI.

Snel vooruit

- Wie is Kevin Mitnick?

- Hoe Kevin Mitnick begon in te breken in systemen vóór het internet

- De eerste grote hacks en het eerste verraad

- Arrestatie en officiële status als "computerverslaafde

- 2,5 jaar op de vlucht voor de FBI

- Game over: hoe Kevin Mitnick om 1:30 's nachts werd gepakt met behulp van een gsm-mast

- "Vrijheid kopen: hoe Kevin Mitnick uit de gevangenis kwam, maar niet helemaal vrij

- Van hacker tot hackerverdediger: hoe Kevin Mitnick een cyberbeveiligingsadviseur werd

- De boeken van Kevin Mitnick die lezen als thrillers

- Van antagonist tot beveiligingsarchitect

- In een notendop

Wie is Kevin Mitnick?

Als je een hacker nog steeds ziet als een bleke tiener met een capuchon op, die 's nachts chips kraakt voor een beeldscherm, dan komt dat omdat je het verhaal van Kevin David Mitnick niet hebt gelezen. Hij werd geboren op 6 augustus 1963 en stierf op 16 juli 2023, en in de afgelopen zes decennia is hij erin geslaagd een cyberlegende te worden: zowel op de zwarte lijst van de FBI als op de bestsellerlijsten van de New York Times. Dat lukt niet iedereen.

In de jaren 90 was Mitnick een hacker die ging waar hij niet werd uitgenodigd. Niet voor geld. Niet voor roem. Gewoon omdat hij het kon. Zijn arrestatie in 1995 was een echte cybersensatie - niet zozeer een persoon stond terecht als wel een fenomeen waarvan de wetshandhavers niet eens wisten hoe ze het goed moesten kwalificeren. Hij werd veroordeeld tot vijf jaar. En natuurlijk was er een hoop mediahype, boeken, films en verhitte discussies op alle mogelijke fora (ja, die bestonden toen al).

Maar daar hield het drama niet op - na zijn vrijlating uit de gevangenis maakte Kevin een spectaculaire cybertransformatie: van black-hat evil tot white-hat goeroe. Hij richtte Mitnick Security Consulting op, adviseerde bedrijven, schreef boeken over beveiliging en raakte betrokken bij het KnowBe4-project, dat mensen leert niet te klikken op alles wat knippert. Zijn autobiografie werd een hit, en opnieuw, niet vanwege marketing, maar vanwege een verhaal dat niet verzonnen kan worden.

De zaak Mitnick wordt nog steeds genoemd in digitale rechtencursussen: het was een tijdperk waarin niemand echt wist wat te doen met hackers. Nieuwe wetten werden letterlijk on the fly geschreven en rechtbanken bestudeerden hoe "software kopiëren" verschilde van het stelen van cookies. Bovendien waren velen van mening dat zijn straf te zwaar was en dat hij weinig echte schade had geleden.

Vandaag de dag is Mitnick meer dan alleen een naam. Hij maakt deel uit van de cybercultuur. Zijn verhaal roept nog steeds de belangrijkste vraag op: wie is een hacker - een crimineel of een klokkenluider die gaten in het systeem blootlegt die niemand anders opmerkt? Kevin lijkt erin geslaagd te zijn beide te zijn.

Hoe Kevin Mitnick begon met het hacken van systemen vóór het internet

Kevin David Mitnick werd op 6 augustus 1963 geboren in de wijk Van Nuys in Los Angeles, Californië. Zijn ouders, Alan Mitnick en Shelly Jaffe, scheidden toen hij nog een kind was, dus bracht hij het grootste deel van zijn jeugd door bij zijn moeder. Zijn grootmoeder van moederskant, Reba Vartanian, nam ook deel aan zijn opvoeding. De familie had Joodse wortels en niet veel geld: zijn moeder werkte twee banen en Kevin had veel vrije tijd en nog meer nieuwsgierigheid naar de wereld om hem heen.

Kevin Mitnick op 3-jarige leeftijd. Illustratie: mitnicksecurity.com

En het was in deze omgeving - niet in colleges computerbeveiliging, maar ergens tussen de straten en bushaltes van Los Angeles - dat de hacker waarnaar de FBI later op zoek was, wakker werd. Op 12-jarige leeftijd toonde Mitnick al een voorliefde voor social engineering: hij verzon een verhaal over een schoolproject en vroeg een buschauffeur waar hij een kaartjescomposteerder kon krijgen. Hij kocht het apparaat, haalde een partij lege overstapkaartjes uit een container in de buurt van de busremise (chauffeurs gooiden ongebruikte formulieren gewoon weg na hun dienst) en begon door de stad te reizen zonder een cent. Alles was legaal... nou ja, bijna dan.

Het was geen poging om geld te besparen, maar de eerste test van het systeem om te zien of het gehackt kon worden. Nieuwsgierigheid, opwinding en inzicht in hoe de regels omzeild konden worden - dit alles werd niet zomaar kinderspel, maar de eerste zaak in het toekomstige portfolio van de beroemdste hacker van de Verenigde Staten. En het meest interessante is dat, volgens Mitnick zelf, zijn ouders het verhaal eerder met een glimlach oppakten dan met een verwijt. Zelfs buschauffeurs, die op de hoogte waren van zijn trucs, waren enigszins sympathiek.

Op de James Monroe High School in North Hills speelde Kevin Mitnick niet langer alleen maar met knoppen - hij begon zijn obsessie met technologie officieel te maken. Hij kreeg een amateurradiolicentie, eerst met de roepnaam WA6VPS, en na de gevangenis vernieuwde hij die als N6NHG - als een echte old-school operator. Tegelijkertijd nam hij het pseudoniem Condor aan, geïnspireerd door de spionagethrillerThreeDays of the Condor. Natuurlijk, een film over samenzweringen, de overheid en veranderde namen - perfect voor een hacker in de dop.

Zijn jeugdpassie voor radio groeide uit tot een echte verslaving aan communicatiesystemen.

Op zijn radiostation luisterde hij niet naar muziek, maar... naar de plaatselijke politie.

Hij ving de uitzendingen op, bestudeerde de frequenties, onderzocht hoe communicatie werkt, wie wat kan horen en hoe hij ervoor kon zorgen dat hij meer hoorde dan toegestaan. Zijn FCC-licentie bevestigde dat hij wist wat hij deed. Maar het interessantste deel van zijn leven begon toen hij zich ging bezighouden met phone phreaking, de kunst van het hacken van telefoonsystemen lang voor de iPhone. In die tijd was het belangrijkste gereedschap van de telefoonfreaks de zogenaamde Blue Box, een elektronisch apparaat dat tonen produceert om in-band signaleringstonen te genereren die vroeger werden gebruikt in het langeafstandstelefoonnetwerk. Het apparaat maakte het mogelijk om gratis interlokale gesprekken te voeren.

Blue Box, ontworpen en gemaakt door Steve Wozniak (medeoprichter van Apple). Te zien in het Powerhouse Museum. Illustratie: Вікіпедія

Een vriend liet Kevin zien dat er verborgen testnummers in het telefoonnetwerk zaten waarmee hij gratis interlokale gesprekken kon voeren. En hier herkende hij een oude vertrouwde logica, dezelfde logica als bij buskaartjes: er is een systeem, er zijn regels, maar als je een beetje weet hoe dingen werken, kun je anders spelen.

Mitnick beschreef freakin' als een "extreme sport". Niet erger dan het beklimmen van de Mount Everest - alleen niet met touwen, maar met een pijp in je hand. Hij was 17 en had al geleerd hoe hij zich moest voordoen als een medewerker van een telefoonmaatschappij. Hij verzon de naam "Jake Roberts" van een of ander "niet-openbaar bureau" en belde kantoren terwijl hij zich voordeed als een van zijn eigen medewerkers. Hij sprak technisch, zelfverzekerd, met jargon. En hij raadde alles - van procedures tot menselijke goedgelovigheid.

Dit was niet alleen de geboorte van een hacker, maar ook van een meester in social engineering.

Zijn methoden - pretexting, d.w.z. het verzinnen van een legende, overtuigende manipulatie en onbevreesde improvisatie - werden de basis voor waar hij later beroemd om zou worden in de digitale wereld. En het belangrijkste is dat hij in die tijd niet geïnteresseerd was in geld. Hij werd gedreven door de intellectuele uitdaging, de pure kick van het hacken van een systeem dat onbreekbaar zou moeten zijn.

De eerste grote hacks en het eerste verraad

In 1979, toen Kevin Mitnick nog maar 16 was, kreeg hij zijn eerste serieuze "gevechtsopdracht" van andere hackers - inbreken in een systeem genaamd"The Ark", eigendom van de Digital Equipment Corporation (DEC). Dit was niet zomaar een server - het werd gebruikt om het RSTS/E besturingssysteem te testen, een van 's werelds belangrijkste mainframesystemen in die tijd. Voor de jongens die leefden van hacken, was het alsof ze in de zwarte doos van NASA kwamen.

Het systeem was verantwoordelijk voor het uitvoeren van bepaalde administratieve functies. Kevin kreeg toegang via het telefoonnummer van The Ark, dat hij van een van zijn nieuwe vrienden had gekregen. Het was een inbelverbinding met een DEC computer - het nummer zelf deed niet veel, want zonder login en wachtwoord kon je alleen naar modemgeluiden luisteren. Maar technische belemmeringen zijn niet Kevins probleem. Hij schakelt zijn kenmerkende social engineering in: hij belt de DEC-beheerder, doet zich voor als Anton Chernoff, de echte ontwikkelaar van het bedrijf, en klaagt: "oeps, ik ben mijn toegang vergeten." Alles is kalm, zelfverzekerd, met de nadruk op autoriteit. Het resultaat? De beheerder maakt een nieuw account voor hem aan en gebruikt zelfs het wachtwoord dat Mitnik heeft gegeven. Geen controles. Er worden geen vragen gesteld.

Mitnik logt in. Maar hij logt niet alleen in - hij deelt de toegang met zijn groep. En dan kloppen dezelfde jongens aan die de hack hebben veroorzaakt. Een van hen geeft Kevin aan bij de beveiliging van DEC, geeft zijn naam en vertelt alles.

De DEC "schilderde" de schade aanvankelijk af op 4 miljoen dollar, maar de federale aanklager James Sanders gaf later toe dat de werkelijke kosten voor het herstellen van de hack ongeveer 160.000 dollar bedroegen.

Het was een overgangsmoment. Mitnick hackte vroeger telefoonlijnen, maar nu hackte hij volwaardige computersystemen. En hij deed het niet vanwege bugs of kwetsbaarheden die niet werden ontdekt door beveiligingssystemen, maar vanwege menselijke naïviteit. In plaats van een technische hack was het een psychologische aanval.

Social engineering werd zijn belangrijkste wapen.

En het was ook zijn eerste verraad in een omgeving die leek te leven volgens de code "je verraadt je eigen mensen niet". Het bleek dat zelfs in de wereld van hackers er mensen zijn die een deal sluiten zodra ze ruiken dat er iets gebakken is. En die status in een subcultuur is net zo veranderlijk als een IP-adres bij een inbelverbinding.

Arrestatie en de officiële status van "computerverslaafde"

In 1981, toen Kevin Mitnick net 17 was, besloten hij en een vriend niet met een schoolnetwerk te spelen, maar met Pacific Bell, een van de giganten van de Amerikaanse telecommunicatiemarkt. Het doelwit was COSMOS, een systeem voor het beheer van de hoofdinfrastructuur van telefoonlijnen. Toen ze erin slaagden om in te breken, stuurde Mitnick niet zomaar wat commando's rond - hij leidde lijnen om, luisterde gesprekken af, verstoorde routes en richtte een ravage aan. Mensen dachten dat de operators een spelletje speelden of de spot dreven. Maar het was gewoon Kevin, die de netwerkwereld aan het verkennen was met de "wat als..." methode.

Daar stopte hij niet. Met toegang tot de COSMOS database stal Mitnik wachtwoorden, accounts, gateway combinaties, technische documentatie en zelfs de complete systeemhandleiding - iets waar hackers vandaag de dag hun cyberzielen voor verkopen op het darknet. Natuurlijk gebruikte hij dit niet alleen "voor de wetenschap", maar ook voor zijn eigen voordeel: hij leidde telefoonlijnen om zoals het hem uitkwam.

Dit was niet zomaar hacken - het was een volwaardige verstoring van het werk van de telecomoperator op kernelniveau.

En het was deze grap die als eerste leidde tot zijn arrestatie. Het was de eerste keer dat Mitnik niet werd gepakt door zijn oren, maar door zijn geslacht en hij bracht een jaar door in een rehabilitatiecentrum. Geen gevangenis, maar niet langer alleen een "gesprek met zijn ouders". Mitnik was niet bang - hij ging gewoon verder. Hij had al andere "trainingen" gehad: inbreken in het computersysteem van de school, zoeken naar geheime nummers van beroemdheden. Maar het echte "levelling-up" gebeurde in 1983, toen hij tijdens zijn studie aan de Universiteit van South Carolina inlogde op het ARPANET, het netwerk dat later de basis zou vormen voor het internet. En de computer was natuurlijk van niemand anders dan het Pentagon. Ja, hij ging daadwerkelijk naar de computer van het Amerikaanse Ministerie van Defensie om "rond te hangen".

Dit was een ernstiger vergrijp: 6 maanden in een jeugdgevangenis. En hoewel er geen sprake was van sabotage, realiseerde het overheidssysteem zich eindelijk dat het excuus "hackers zijn maar spelende tieners" niet langer werkt. Want deze "tieners" gingen waar zelfs volwassenen met toegang niet mochten komen.

Later werd het nog erger, toen het ging om de DEC-hack.

Justitie leerde in die jaren net om te gaan met hackers, dus het proces verliep langzaam maar pijnlijk.

Mitnick sloot een deal met de onderzoekers, pleitte schuldig en kreeg 12 maanden gevangenisstraf plus 3 jaar onder toezicht. Het is een soort digitaal huisarrest: je bent vrij, maar je computer staat onder controle, je activiteiten zijn beperkt en je wordt in de gaten gehouden.

Tijdens de hoorzitting zei de federale rechter zelfs dat Mitnick"verslaafd wasaan computerinbraken" - alsof het geen hobby was, maar een ernstige klinische diagnose. Dus in plaats van "verslaafd aan tv-series" zei hij "verslaafd aan hackers".

Deze zaak werd Mitnick's officiële startpunt in de juridische geschiedenis van de Amerikaanse cybercriminaliteit. Zijn vrijlating onder toezicht zou in 1992 aflopen en het was misschien wel de eerste keer dat het rechtssysteem probeerde een gedragscode op te stellen voor iemand die geen geld steelt of gegevens verkoopt, maar op plaatsen komt waar hij niet is uitgenodigd. En hij wordt er high van.

De vertraging tussen misdaad en straf toonde het belangrijkste aan: in de jaren 80 liep het rechtssysteem lichtjaren achter op hackers, maar het begon al met een inhaalslag.

2,5 jaar op de vlucht voor de FBI

In 1992 zou Kevin Mitnick al "gekalmeerd" moeten zijn: hij had zijn straf uitgezeten, drie jaar onder toezicht - het was een afsluiting van het verhaal. Maar boeken waren niet zijn genre. In plaats van beleefd de periode onder toezicht af te maken, hackte hij opnieuw in de systemen van Pacific Bell, dit keer om te controleren hoe ze hem in de gaten hielden. Met andere woorden, hij hackte het systeem om uit te vinden of hij wel in de gaten werd gehouden omdat hij niet het recht had om in te breken. Dit is hackerslogica, geen juridische logica. En het was deze logica die ertoe leidde dat er in 1993 een arrestatiebevel tegen hem werd uitgevaardigd.

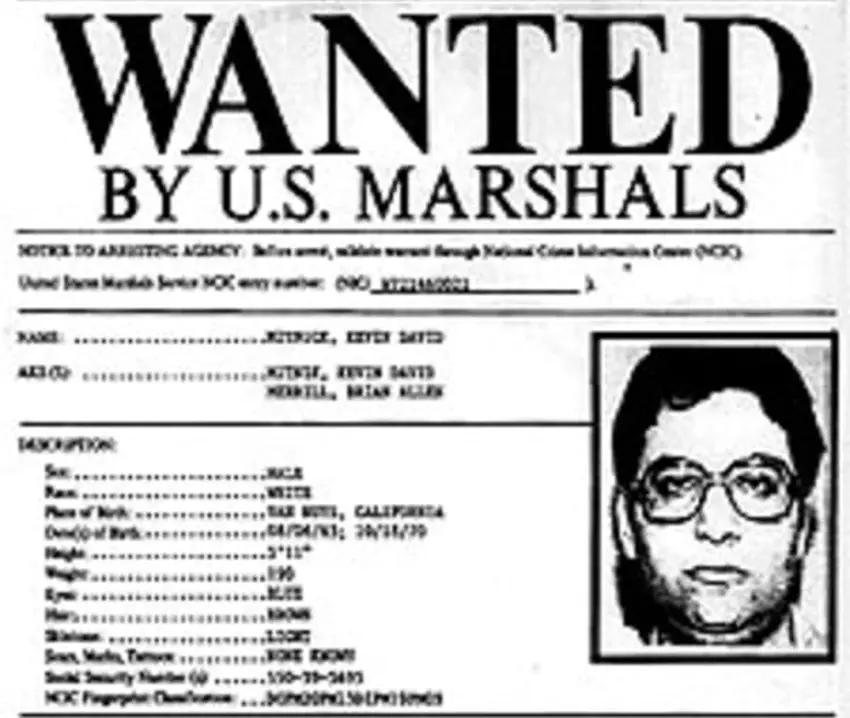

Maar Mitnik besluit zich niet aan de regels te houden. Hij verdwijnt van de radar en zijn volgende tweeënhalf jaar veranderen in een real-time cyberpunk blockbuster. Pseudoniemen, vervalste documenten, gestolen en valse telefoonnummers, gekloonde mobiele telefoons die het onmogelijk maken om hem te lokaliseren. Hij werkt onder valse namen - als systeembeheerder bij een advocatenkantoor in Denver, als IT-medewerker in een ziekenhuis in Seattle onder de naam Brian Merril - terwijl hij blijft doen waar hij goed in is: systemen hacken.

Volgens Mitnick hielp het hem enorm dat de Amerikaanse autoriteiten een zeer slechte foto gebruikten waardoor hij in het echt moeilijk te herkennen was.

Terwijl de autoriteiten achter zijn schaduw aanzaten, slaagde Kevin erin om tientallen computernetwerken te hacken. Zijn doelwitten waren onder andere telecombedrijven, internetproviders, fabrikanten van besturingssystemen en mobiele giganten. De lijst van degenen die hij heeft getroffen omvat: Motorola, Nokia, Novell, Sun Microsystems en zelfs het California Department of Motor Vehicles. Hij las e-mails van anderen, ontfutselde wachtwoorden, veranderde netwerkinstellingen en stal - volgens het Amerikaanse Ministerie van Justitie - software ter waarde van miljoenen dollars. Dit was inclusief de broncode voor de MicroTAC Ultra Lite, Motorola's topmodel mobiele telefoon in 1991.

Vermeldenswaard is dat Mitnick zelfs de werking van schakelaars in New York en Californië verstoorde, d.w.z. letterlijk het telefoonverkeer van megasteden op afstand bestuurde. En dit alles was niet voor het geld, maar om te bewijzen dat het systeem slechts een verzameling kwetsbaarheden is en als je ze allemaal ziet, ben je de koning.

Zijn leven op de vlucht is geen ontsnapping. Het is een demonstratie. Een demonstratie van hoe ver iemand kan gaan die niet alleen weet hoe het systeem werkt, maar ook niet gelooft in de autoriteit ervan. In hackerskringen wordt hij niet alleen een "pro", maar een legende die alles breekt, van de wetcode tot de firmwarecode.

Game over: hoe Kevin Mitnick om 1:30 's nachts werd gepakt met behulp van een gsm-mast

In februari 1995 besloot de FBI dat het gedaan was met deze man. Er begon een twee weken durende grootschalige cyberoorlog die op 15 februari om 1:30 uur eindigde in Raleigh, North Carolina. Mitnick was toen 31 jaar oud.

Kevin Mitnick werd niet "gelekt" door de politie, niet door een filmagent, maar door een andere hacker - een van de machtigste techneuten van de jaren '90: Tsutomu Shimomura, een onderzoeker bij het San Diego Supercomputer Centre die slechts een jaar jonger was dan Mitnick. Mitnick brak, in de stijl van een klassiek cyber-ego, in op zijn computer... precies op eerste kerstdag. Shimomura vergaf hem dat niet en nam persoonlijk deel aan de jacht. Hij traceerde Mitnick's telefoonsignaal via een mobiele toren en gaf de coördinaten door aan de FBI.

Voor wie meer wil weten: het gevecht tussen Mitnick en Shimomura

Op eerste kerstdag 1994 hackte Kevin Mitnick het thuisnetwerk van Tsutomu Shimomura, een bekende computerbeveiligingsexpert. Hij gebruikte een geavanceerde IP-spoofingtechniek in combinatie met TCP-volgordevoorspelling, een techniek die op dat moment nog maar net uit de laboratoria kwam. Hierbij vermomt een hacker zijn adres zodat het lijkt alsof het systeem wordt benaderd door iemand die hij vertrouwt. En dan, zonder de antwoorden van het systeem te zien, raadt de hacker de "geheime code" (een nummer in de berichten die het systeem als antwoord stuurt). Het is net als inbreken in een kluis door de juiste combinatie te kiezen zonder het slot te horen klikken.

Het doel van de hack was waarschijnlijk Shimomura's onderzoek en tools voor het werken met cellulaire netwerkbeveiliging. Het feit dat Mitnick Shimomura uitkoos voor de aanval was geen toeval, maar een doelbewuste poging om aan zeer specifieke informatie te komen.

Kort na het incident begon het antwoordapparaat van Shimomura vreemde berichten te ontvangen (hun archief is beschikbaar op de website van Shimomura's boek) met een pseudo-Aziatisch accent en zinnen als "Mijn kungfu is beter dan de jouwe". Deze bedreigingen werden onmiddellijk gelinkt aan Mitnik, waardoor hij niet alleen een hacker werd, maar ook een brutale trol. Maar later bleek dat de telefoontjes het werk waren van een externe grappenmaker, de 31-jarige Zeke Shif, een fan van kung fu films die niets te maken had met de hack. Op dat moment waren de media er echter al in geslaagd om deze denigrerende zinnen deel te laten uitmaken van de Mitnick mythe.

Shimomura vatte de aanval op als een persoonlijke belediging en ging op jacht. Hij zette een monitoringsysteem voor internetverkeer in op diensten waarbij de hacker betrokken was, zoals The WELL en Netcom. Met behulp van zijn eigen tools, loganalyse en samenwerking met telecomoperator Sprint ontdekte hij dat Mitnick een mobiel modem gebruikte en wees hij de exacte regio van zijn activiteiten aan - de stad Raleigh, North Carolina. Daar voerde Shimomura samen met de FBI de laatste klopjacht uit - met behulp van radiofrequentiescanners werd een specifiek appartement in een flatgebouw gelokaliseerd.

In de nacht van 15 februari 1995 doorzocht de FBI, met hulp van Shimomura, appartement 202, waar Mitnick verbleef.

Toen de agenten het appartement binnengingen, vonden ze alles wat een hacker op de vlucht nodig zou hebben: gekloonde mobiele telefoons, meer dan 100 codes voor valse nummers, valse documenten, valse namen en - zoals Mitnick zelf later zei - een oprechte erkenning van Shimomura's technische expertise. Er waren hier geen wrok - alleen respect tussen twee spelers, van wie er één had verloren.

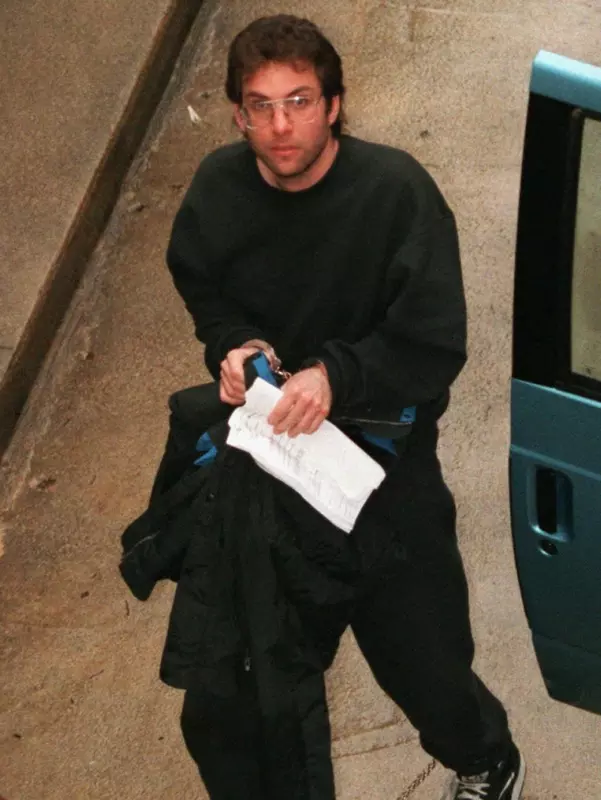

Kevin Mitnick gaat geboeid het Amerikaanse gerechtsgebouw binnen na zijn arrestatie. Illustratie: Herald Sun

Toen begon de parade van aanklachten:

- 14 aanklachten van draadfraude

- 8 gevallen van bezit van illegale toegang en apparaten

- onderschepping van elektronische communicatie

- onbevoegde toegang tot een federale computer

- schending van de voorwaarden voor voorlopige invrijheidstelling

Dit alles vindt plaats tegen de achtergrond van beschuldigingen van softwarediefstal en kopiëren in bedrijven als Motorola, Sun Microsystems, Nokia, Novell en anderen.

Het Amerikaanse Ministerie van Justitie schat dat de verliezen zijn opgelopen tot miljoenen dollars.

Maar terwijl de rechtbankdocumenten het deden lijken op een geplande cyberfraude, hield Mitnick zelf vol dat hij niet hebzuchtig was, maar alleen intellectueel nieuwsgierig. Hij was geïnteresseerd in "kan ik het doen", niet in "hoeveel krijg ik". En het lijkt waar te zijn geweest. Hij stal geen geld, hij verkocht geen accounts. Hij hackte gewoon netwerken voor de drive, niet voor de winst.

"Vrijheid kopen: hoe Kevin Mitnick uit de gevangenis kwam, maar niet helemaal vrij

Na vier jaar in een voorhechteniscentrum (ja, daar verbleef hij langer dan sommige mensen getrouwd blijven), ging Mitnick akkoord met een deal met de openbare aanklager. Waarom duurde het zo lang? Omdat de aanklagers simpelweg niet alle aanklachten konden bewijzen - veel belangrijke beschuldigingen hingen zonder bewijs.

Het resultaat: 4 aanklachten voor telefoonfraude, 2 aanklachten voor computerfraude en 1 aanklacht voor het onderscheppen van communicatie. En dit alles in plaats van een grootschalige rechtszaak die op het punt stond te beginnen. Vanuit het standpunt van de aanklager was het een compromis omdat het bewijsmateriaal "los" was. Voor Mitnik was het een kans om niet weg te rotten in een cel tot zijn pensioen.

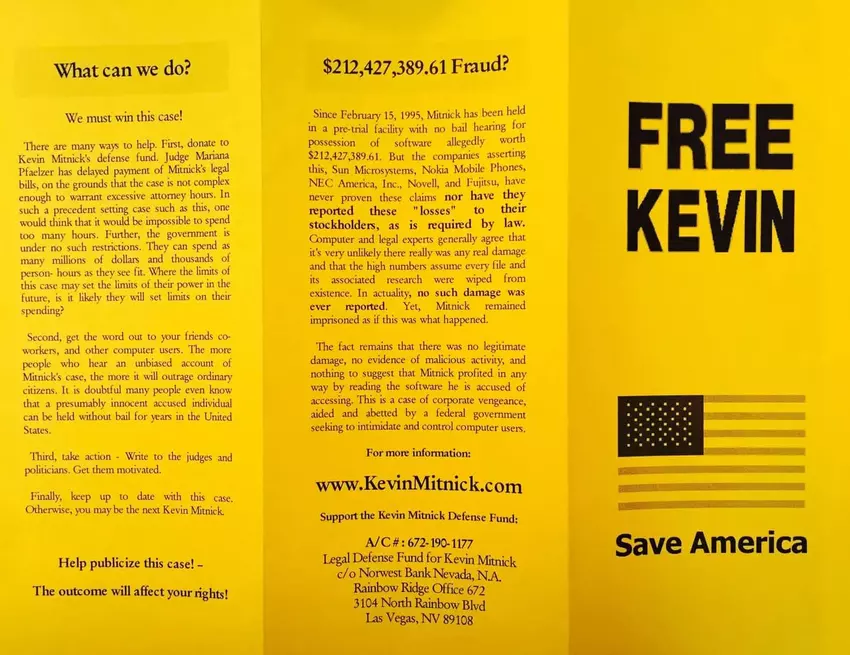

Zijn arrestatie en rechtszaak werden een nationale gebeurtenis: sommigen eisten strenge straffen, terwijl anderen "Bevrijd Kevin" riepen en benadrukten dat zijn misdaden meer technische acrobatiek waren dan echte gruweldaden. Dit heeft het debat aangewakkerd: wat is groter - een bedreiging of een uitdaging voor het systeem? En zijn alle hackers criminelen, of willen sommigen gewoon begrijpen hoe de wereld werkt op byte-niveau?

Brochure "Free Kevin". Illustratie: mitnicksecurity.com

Rechter Mariana Pfaelzer velde het vonnis op 10 augustus 1999: 46 maanden gevangenisstraf (inclusief de tijd die hij al had uitgezeten), plus 22 maanden voor het schenden van de toezichtsvoorwaarden uit 1989. In totaal 5 jaar.

En nu het beste deel (als je Mitnik bent): In plaats van de 1,5 miljoen dollar schadevergoeding die het Openbaar Ministerie had gevraagd, kreeg hij een bescheiden cheque van 4.125 dollar.

De rechtbank geloofde duidelijk niet in mythische verliezen van miljoenen. Of misschien zag de rechtbank gewoon in dat de man zich meer voordeed als een "hacker dief" dan hij in werkelijkheid was.

Toen Kevin Mitnick op 21 januari 2000 eindelijk werd vrijgelaten uit de federale gevangenis, leek het een gelukkig einde. Maar vrijheid kwam met zo'n "licentieovereenkomst" dat sommige gebruikers niet eens op de Algemene Voorwaarden klikken. Tijdens de drie jaar van zijn voorwaardelijke vrijlating mocht hij eigenlijk niets gebruiken met een processor en zelfs maar een beetje knipperen.

Hij mocht alleen een vaste telefoon gebruiken

Maar mobiele telefoons, computers, modems, printers, software, flash drives, kassa's, rekenmachines met geheugen zijn taboe. Werken in de IT? Vergeet het maar. Ze wilden hem niet eens aannemen bij een 7-Eleven winkel omdat een kassa een "geautomatiseerd apparaat" is. Mitnik kon natuurlijk niet tegen deze digitale gevangenis en spande een rechtszaak aan. In december 2001 kreeg hij toestemming om het internet te gebruiken. Later kreeg hij zelfs een zendamateurvergunning, omdat de Federal Communications Commission hem erkende als "sociaal gerehabiliteerd".

Als bonus van het systeem kreeg hij een "je bent Hollywood niet"-clausule: zeven jaar lang mocht hij geen geld verdienen aan boeken, films of andere inhoud gebaseerd op zijn hackavonturen - in overeenstemming met de"Son of Sam's Law", een juridische truc in de VS die criminelen verbiedt geld te verdienen aan hun roem. Dat wil zeggen, als je iemand hebt vermoord, een bank hebt beroofd of het Pentagon hebt gehackt en vervolgens besluit om er een boek over te schrijven of een film over te maken, kun je niet zomaar miljoenen gaan verdienen door van je eigen biografie een bedrijfsmodel te maken.

Voor degenen die meer willen weten: "De mythe van Kevin Mitnick"

door

door

In zijn autobiografie (die de uitgever weigerde op te nemen in het boek) beschuldigt Kevin Mitnick journalist John Markoff van The New York Times van het opzettelijk verdraaien van de feiten en het creëren van een beeld van een "cybermonster" die in staat was het telefoonnetwerk plat te leggen met een druk op de knop. Volgens Mitnick was het dankzij dergelijke overdrijvingen in de media dat hij "Amerika's gevaarlijkste hacker" werd nog voordat hij voor de rechter moest verschijnen. Hij benadrukt dat zijn technische vaardigheden verre van magisch waren en dat de uitspraken van Markoff een bron van mythes zijn geworden die zijn juridische situatie alleen maar erger hebben gemaakt.

Mitnick was vooral woedend over het feit dat Markoff later co-auteur was van het boek Takedown (waar ook een film met dezelfde naam van is gemaakt) met Tsutomu Shimura, precies de expert die de FBI hielp bij het opsporen en arresteren van de hacker. Volgens Mitnick was dit een duidelijke belangenverstrengeling, omdat de journalist niet alleen over de gebeurtenissen schreef, maar ook deel werd van het verhaal dat hij aan het publiek presenteerde. Mitnik schreef in het bijzonder

""In zijn lasterlijke artikel beweerde Markoff ten onrechte dat ik de FBI had afgeluisterd (dat was niet zo); dat ik had ingebroken in de computers bij NORAD (die niet verbonden zijn met een netwerk van buitenaf); en dat ik een computer 'vandaal' was, ondanks het feit dat ik nooit opzettelijk een computer had beschadigd waar ik ooit toegang tot had gehad."".

In het algemeen werd Mitnik, zelfs na zijn vrijlating, behandeld als iemand die iets met één blik kapot kon maken. En terwijl sommigen het preventieve beveiliging noemden, zagen anderen het als digitale intimidatie met het voorvoegsel "analoog".

Van hacker tot verdediger van hackers: hoe Kevin Mitnick een cyberbeveiligingsconsultant werd

Na zijn vrijlating uit de gevangenis in januari 2000, keerde Kevin Mitnick niet zomaar terug in de digitale wereld - hij deed dat met zo'n knal dat hackers hun routers erbij pakten. In plaats van nieuwe hacks begon hij legaal systemen te "kraken" - maar voor geld, met contracten, NDA's en PowerPoint-presentaties.

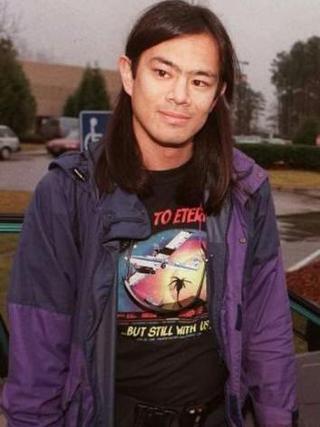

Hacker Adrian Lamo (gearresteerd in 2003), Kevin Mitnick en hacker Kevin Poulsen (vrijgelaten uit de gevangenis in 1996) - foto circa 2001. Illustratie: Вікіпедія

In 2003 richtte Mitnick zijn eigen bedrijf op , Mitnick Security Consulting, LLC, en werd hij officieel een probleem voor slecht beveiligde bedrijfsnetwerken. Zijn team, het "Global Ghost Team", voerde penetratietests, social engineering-tests, incidentanalyse en kwetsbaarheidsaudits uit. En, zoals ze opschepten, hadden ze een succespercentage van 100% in menselijke goedgelovigheidstests. Vertaald: als je een kantoor, een postkamer en mensen hebt, weet Mitnick hoe hij je door de receptie moet loodsen met een eenvoudige, beleefde "Hallo, ik ben van de technische ondersteuning."

Kevin Mitnick, oprichter van Mitnick Security Consulting. Illustratie: mitnicksecurity.com

In 2011 werd hij Chief Hacking Officer bij KnowBe4, een bedrijf dat cybervaardigheden traint. Daar creëerde hij de Kevin Mitnick Security Awareness Training (KMSAT), waarin werd uitgelegd hoe je phishing, spam, trojaanse geschenken van "bazen" en magische PDF's die zich voordoen als facturen maar een ransomware-achtige verrassing onthullen, kunt vermijden.

Tot de klanten van Mitnick behoren Fortune 500-bedrijven, overheidsinstellingen en zelfs rechtbanken, waar hij optrad als expert in zaken van cybercriminaliteit. In plaats van een politiedossier had hij nu casestudies, een sprekersbadge en de officiële titel van "de man die weet hoe het werkt van binnenuit". Zijn overgang van de donkere kant naar de lichte kant bewees dat zelfs een voormalige hacker iemand kan worden die anderen leert hoe ze kunnen voorkomen dat ze gehackt worden - niet alleen systematisch, maar ook psychologisch.

De boeken van Kevin Mitnick lezen als thrillers

Naast het hacken van systemen (nu legaal) en het spreken op cyberconferenties, heeft Kevin Mitnick nog een systeem gehackt - het uitgeversbedrijf. Zijn boeken worden gelezen door IT-professionals, leidinggevenden en mensen die gewoon willen weten hoe ze kunnen voorkomen dat ze "het slachtoffer worden van een onschuldige e-mail met de onderwerpregel 'Urgent, open'".

Met zijn boeken heeft Mitnick hacking dichter bij een breder publiek gebracht - zonder geek snobisme, maar met alle diepgang van het onderwerp. Want als iemand die vroeger met firewalls rondliep om de wet te omzeilen je erover vertelt, is dat niet alleen informatie, maar ervaring uit de eerste hand.

De kunst van het misleiden

In 2002 publiceerde Mitnick zijn eerste en misschien wel beroemdste boek, The Art of Deception. Hierin sprak Mitnick niet alleen over social engineering, maar liet hij ook zien hoe makkelijk het is om iemand te misleiden als je weet op welke knoppen je moet drukken. Dit alles wordt gedaan aan de hand van fictieve maar realistische verhalen die zelfs ervaren gebruikers de stuipen op het lijf jagen. En, het allerbelangrijkste, niet alleen enge verhalen, maar ook specifiek advies over hoe je je ertegen kunt verzetten.

De kunst van het binnendringen

In 2005 ging Mitnick nog een stap verder en publiceerde The Art of Intrusion, een verzameling van praktijkgevallen: hoe hackers systemen binnendrongen, wat ze deden en wat je kunt verwachten als je beveiliging op het niveau "wie gaat ons hacken" staat. Het was een praktische gids voor degenen die niet willen eindigen op een soortgelijke lijst van "slachtoffers van de avonturen van hacker #XYZ".

Een spook in de draden

In 2011 brachten we uit waar alle fans op zaten te wachten: de autobiografie Ghost in the Wires. Het is als een film in boekvorm - over zijn hacks, ontsnappingen, trucs, rechtbanken, de FBI en een complete verandering van leven. Een verhaal in de stijl van "was de gevaarlijkste hacker - werd een New York Times Bestseller".

De kunst van onzichtbaarheid

En tot slot, in 2017, De kunst van het onzichtbaar zijn. Dit is een gids voor wie onopgemerkt wil blijven in de digitale wereld: hoe je niet op het internet verschijnt, je privacy beschermt, geen sokadvertenties krijgt na één vermelding in een gesprek en geen prooi wordt voor cyberstalkers.

Van antagonist tot beveiligingsarchitect

Sinds Kevin Mitnick uit de schaduw is getreden, heeft hij niet alleen boeken geschreven en adviezen gegeven aan bedrijven, maar heeft hij ook veel publiek verleid als spreker. Maar het was geen "druk op F5 om je kennis op te frissen" soort ding. Zijn lezingen waren als een echte live film: met live hacks, demo's en phishing die zelfs ervaren IT-professionals lieten zweten.

Mitnick heeft regelmatig opgetreden op topevenementen, waaronder het legendarische DEF CON, een conferentie waar iedereen samenkomt, van blanke hackers tot mensen in het zwart die de "uitlog"-knop niet herkennen. Daar zorgde zijn aanwezigheid soms voor controverse: iemand die ooit het Pentagon had gehackt, liet zien hoe je een antivirus instelt. Maar hij was zelfverzekerd en bewees dat wie beter dan een voormalige hacker je precies kan laten zien waar je datacenter oven onbeveiligd is.

Kevin Mitnick geeft een presentatie op het Cyber Incursion-evenement in 2018. Afbeelding: mitnicksecurity.com

Zijn specialiteit is het live demonstreren van hacks: hoe je binnen een minuut een wachtwoord steelt via een phishingmail, of hoe je een beheerder met een simpel telefoontje toegang tot alles kunt laten geven. Het publiek reageerde ondubbelzinnig: eerst lachen, toen paniek, en daarna alles op de checklist voor maandag zetten.

Deze toespraken maakten het complexe en meestal saaie onderwerp van cyberbeveiliging dichter bij gewone stervelingen. Mitnick maakte niet alleen bang, hij legde uit, liet zien en leerde. Hij liet ook zien dat een voormalige hacker niet alleen kan hacken, maar ook vertrouwen, een beveiligingssysteem en zelfs een carrière kan opbouwen op het podium met een laserpointer in zijn hand. Hier is zo'n demonstratie van zijn officiële YouTube-kanaal. In de video uit 2021 laat hij zien hoe hij toegang kreeg tot het kantoor van de bank met behulp van een gekloonde toegangskaart (en hoe hij die kloonde via social engineering-technieken door een ontmoeting te regelen met een makelaar die een toegangskaart had en in dezelfde wolkenkrabber als de bank werkte):

Op 16 juli 2023 verloor Kevin Mitnick op 59-jarige leeftijd zijn strijd tegen alvleesklierkanker - en met hem ging een tijdperk ten onder. Een tijdperk waarin een hacker met een slechte reputatie veranderde in een evangelist op het gebied van cyberhygiëne en social engineering niet langer alleen een aanvalsmiddel was, maar een onderwerp werd voor bedrijfstrainingen.

Sinds zijn jeugd heeft Mitnick laten zien dat het grootste gat in elke verdediging niet software is, maar een persoon.

Zijn hacks, zoals de penetratie van het legendarische DEC Ark-systeem, openden de ogen van veel bedrijven: niet alles eindigt met een antivirus en firewall. Social engineering is het belangrijkste wapen - en tegelijkertijd de achilleshiel - van hele bedrijven geworden. Het is aan zijn cases te danken dat deze term niet langer iets niche is en een must-have onderwerp is geworden voor iedereen die op zijn minst een magnetron bedient die verbonden is met Wi-Fi.

Zijn trainingen, boeken en toespraken hebben de basis gelegd voor een nieuwe houding ten opzichte van hackers: niet alleen als een bedreiging, maar als een potentiële bron. Zijn leven is nu een voorbeeld van een digitale transformatie: van een man die gevreesd werd door IT-professionals en rechters tot een expert waarnaar geluisterd wordt door CISO's en CEO's. En Mitnick bewees dat zelfs als je ooit een "dark knight of terminals" was, het geen zin heeft. Als je weet hoe je een systeem moet hacken, kun je leren hoe je het moet beschermen.

Conclusie.

Mitnick zal voor altijd een van de meest invloedrijke personen in de geschiedenis van cyberbeveiliging blijven. Hij bewees dat de grootste kwetsbaarheid van elk systeem een persoon met een badge en toegang tot het interne netwerk is. Zijn werk bij Mitnick Security Consulting en KnowBe4 bepaalt nog steeds de norm voor training en bescherming op het gebied van social engineering. Het is ironisch dat juist de hacker die ooit zijn armen om deze systemen sloeg, ze later hielp versterken.

Zijn boeken, van The Art of Deception tot The Art of Invisibility, zijn niet alleen gidsen, maar een wapen tegen digitale naïviteit. Ze geven een kijkje in de mindset van een hacker - niet uit Hollywoodfilms, maar uit de realiteit, waar het klikken op ja op een valse e-mail kan resulteren in het verliezen van meer dan alleen bestanden.

Mitnick liet een complexe maar belangrijke nalatenschap na. Hij was een antagonist, een mentor en een symbool dat zelfs de gevaarlijkste hacker opnieuw kan worden opgestart en een bondgenoot kan worden in de strijd tegen digitale chaos. Zijn leven herinnert ons eraan dat cyberbeveiliging niet alleen om technologie draait, maar vooral om mensen. En de strijd daarvoor gaat door.

Voor wie meer wil weten

- Het verhaal van John Carmack: de vader van alle shooters

- Wat is post-kwantumcryptografie?

- Hoe bitcoins worden opgenomen op het Darknet: fraudeurs gebruikten een aangepaste Tor-browser om tienduizenden dollars te stelen

- "Bitcoin is een nieuw digitaal goud: een interview met Sergej Bazanov, auteur van Bitcoin voor iedereen

- Beroepen van de toekomst: Big Data-analist